OWASP Top Ten 2017 (es)

Riesgos en la Seguridad de Aplicaciones |

Languages: en de [es] |

|

¿Cuáles son los riesgos en la Seguridad de las Aplicaciones?

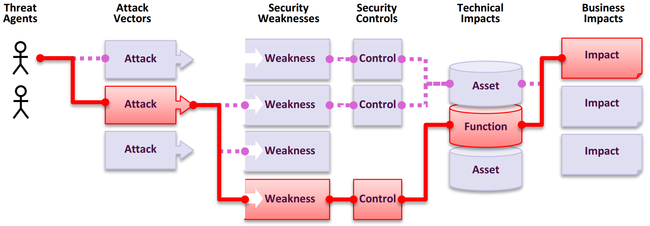

Los atacantes pueden, potencialmente, utilizar diferentes rutas a través

de su aplicación para perjudicar su negocio u organización.

Cada una de estas rutas representa un riesgo que puede o no ser

suficientemente grave como para merecer atención.

Algunas veces, estas rutas son fáciles de encontrar y explotar, mientras que otras son extremadamente difíciles. De la misma manera, el perjuicio ocasionado puede no tener consecuencias, o puede dejarlo en la quiebra. A fin de determinar el riesgo para su organización, puede evaluar la probabilidad asociada a cada agente de amenaza, vector de ataque, debilidad de seguridad y combinarlo con una estimación del impacto técnico y de negocio para su organización. Juntos, estos factores determinan su riesgo general. | |||||||||||||||||||||

|

¿Cuál es mi Riesgo?

El OWASP Top 10 se enfoca en

identificar los riesgos más críticos para un amplio tipo de organizaciones.

Para cada uno de estos riesgos, se proporciona información genérica sobre

la probabilidad y el impacto técnico, utilizando el siguiente esquema

de evaluación, basado en la

Metodología de Evaluación de Riesgos de OWASP. .

En esta edición, hemos actualizado el sistema de clasificación de riesgo en comparación con la versión anterior, para ayudar a calcular la probabilidad y el impacto de cualquier riesgo determinado. Para obtener más información, consulte las Notas sobre los riesgos. Cada organización es única, y también lo son los agentes de amenaza para esa organización, sus objetivos y el impacto de cualquier brecha. Si una organización de interés público utiliza un sistema de gestión de contenido (CMS) para manipular información pública y el sistema de salud utiliza el mismo CMS para tratar datos sensibles, los agentes de amenaza y los impactos en el negocio son muy distintos para el mismo software. Es fundamental comprender el riesgo para su organización en función de los agentes de amenaza aplicables a su negocio y los impactos comerciales. En la medida de lo posible, los nombres de los riesgos en el Top 10 están alineados con el marco de las Enumeración de Debilidades Comunes (CWE) para promover prácticas de seguridad generalmente aceptadas y reducir la confusión. |

Referencias

| ||||||||||||||||||||