OWASP Top Ten 2017 (de)

Sicherheitsrisiken für Anwendungen |

Languages: en [de] es |

|

Was sind Sicherheitsrisiken für Anwendungen?

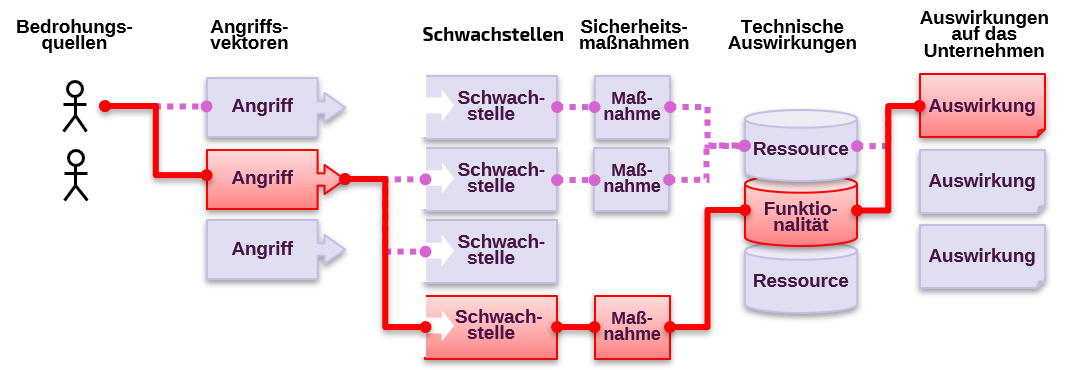

Angreifer können im Fall der Fälle viele unterschiedliche Angriffswege in einer Applikation ausnutzen, um Schaden für das Unternehmen oder die Organisation zu verursachen. Jeder einzelne dieser Wege stellt ein Risiko dar, das unter Umständen besondere Aufmerksamkeit bedarf.

Manche dieser Angriffswege sind sehr leicht zu finden und auszunutzen, bei anderen kann es bedeutend schwer werden. So unterschiedlich die Wege, so unterschiedliche sind auch die Auswirkungen: Einige sind kaum erwähnenswert, andere könnten letztlich zum Untergang des Unternehmens führen. Das individuelle Risiko kann stets nur unter Beachtung aller relevanter Faktoren abgeschätzt werden: Dabei handelt es sich um die jeweiligen Wahrscheinlichkeiten, die mit Bedrohungs-quellen, Angriffsvektoren und Schwachstellen verbunden sind. Diese werden mit den zu erwartenden technischen Auswirkungen sowie den Auswirkungen auf das Unternehmen kombiniert und bestimmen damit das individuelle Gesamtrisiko. | |||||||||||||||||||||

|

Was sind meine Risiken?

Die OWASP Top 10 beschreibt die schwerwiegendsten Risiken von Webanwendungen, die für ein breites Spektrum an Organisationen relevant sind. Für jedes dieser zehn Risiken stellen wir Informationen zu den beeinflussen-den Faktoren und den technischen Auswirkungen zur Verfügung. Zur Einschätzung verwenden wir folgendes Bewertungsschema auf Basis der OWASP-Risk-Rating-Methode:

Mit der diesjährigen Ausgabe haben wir die Tabellen der Risikobewertung überarbeitet, um die Berechnung des Risiko nachvollziehbarer zu machen. Für die Details der Verbesserungen sei hier auf den Abschnitt “Anmerkungen zum Risikobegriff” verwiesen. Jedes Unternehmen und jede Organisation unterscheidet sich von allen anderen. Ebenso die Angreifer, deren Ziele und die Auswirkungen eines Sicherheitsvorfalles. Wenn beispielsweise eine Organisation ein Content-Management-System (CMS) für eine öffentliche Webseite nutzt, eine andere Firma das gleiche CMS nutzt, um darin (datenschutzrelevante) Patientendaten zu speichern, so können Sicherheitsvorfälle auch bei Einsatz gleicher Software sehr unterschiedliche Auswirkungen haben. Es ist also notwendig bei der Risikobewertung die Risiken, die sich aus der Tätigkeit des Unternehmens ergeben im Blick zu haben und diese auch wirklich umfassen zu verstehen. Die Namen der Risiken tragen – soweit möglich – die allgemein üblichen Bezeichnungen um das allgemeine Verständnis zu erhöhen und möglichst wenig zu verwirren. Siehe auch: Common Weakness Enumeration (CWE). |

Referenzen

| ||||||||||||||||||||